在数字化时代,安卓应用的安全问题成为众人关注的焦点。许多用户或许并不知道,测试应用在遭遇中间人攻击时的脆弱性竟然如此轻易被暴露,这就像一颗潜伏在暗处的定时炸弹,随时可能引发用户信息安全危机。

安卓应用的中间人攻击漏洞

应用在抵御中间人攻击方面显得较为脆弱。仅通过简单使用代理软件并配置设备,就能实施中间人攻击测试。在安卓网络层,存在超过一百个CA证书列表,如此庞大的列表宛如一个潜在的漏洞入口。同时,研究显示,高达73%采用HTTPS协议的应用未能正确验证证书,这一比例令人震惊,揭示了问题的广泛性和严重性。众多应用在此环节的疏忽,为攻击者提供了可乘之机。这也暴露了安卓应用在安全措施执行上的不足。

中间人攻击的原理并不复杂。有些攻击者会利用验证证书环节的漏洞,伪装成合法的服务器,从而截取用户与真实服务器之间的通信。这就像一个冒牌货混进了安全区域,而守卫却没有察觉。一旦攻击得手,用户的隐私信息就有可能被盗取。

特定服务器证书存储

为了填补这一缺陷,我们可以将特定的服务器证书保存在应用内部,比如存放在资源文件或源代码之中。这相当于在构建一道安全防线。但这种方法也有其不足,若需进行调整,就必须对服务器上的SSL证书链进行修改,并发布新的版本。这就像更换房屋的门锁,不仅麻烦,而且需要全面重新安排布局。

在存储证书时,可能会遭遇诸多技术挑战。比如,存储地点的安全性、是否易遭非法访问等问题。此外,每次更新证书,都可能对应用升级和用户体验带来影响。用户可能需重新安装或更新应用,这无疑增加了成本。

应用认证的key选择

选择应用认证的key确实让人感到烦恼。静态key的使用风险极高,因为它们可能会被反编译,导致参数被解密。这就像是把大门的钥匙直接挂在门上,毫无隐藏之处。尽管API23以上版本提供了更为安全和流畅的认证方式,但它们也存在一定的限制。

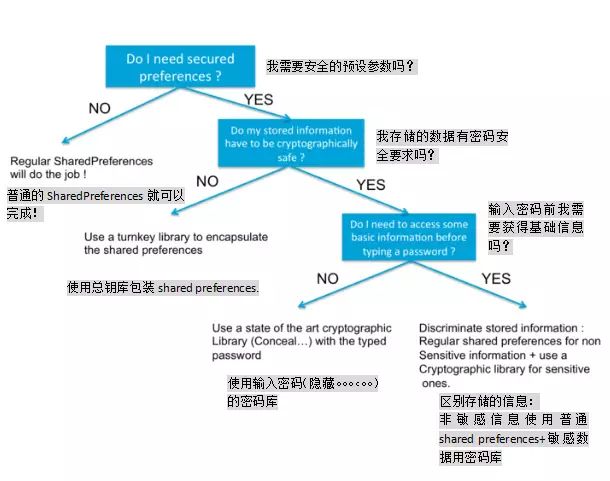

在实际使用中,针对不同的功能需求,我们可能需要挑选不同的key。比如,若想在输入PIN码之前展示存储的信息,那么就不能采用安全加密系统。这样一来,我们便面临一个难题:安全和便捷性似乎难以兼顾。这时,开发者不得不在两者之间权衡利弊,做出取舍。

安卓下的安全key生成方式

安卓系统为应用和设备提供了生成特定密钥的安全途径。它致力于将私钥存放在一个安全区域,防止其他应用获取,就好比为宝藏量身打造了一个专属的保险柜。这样的措施有效地保障了应用核心的私密信息。

然而,在现实中,大多数安卓应用都是由Java字节码构成的。这样的结构使得它们很容易被反编译、解读、修改,并重新构建成新的应用。这种特性在一定程度上会影响安全key的保护效果。攻击者可能不会直接从key存储入手,而是从字节码的反编译开始。

保证WS安全的措施

使用WS获取数据时,确保安全的方法有两种:一是在认证环节发送token,二是在每个请求中赋予user相应权限。这两种方式共同构筑起一道安全防线,它依赖于信息的验证和权限的管理。这就像对访客进行严格的身份核实,同时持续监控其行为。

如果在app参数里仅用认证标志,且标志设计得便于更改,那么代码改动起来就会变得非常简单。这就像是在系统中留下了一扇后门,任何稍有技术的人都能轻易找到并进入这个安全区域。一旦代码被改动,WS的安全性就无法得到保障。

NDK的利弊

NDK在安卓程序开发中具有独特优势。举例来说,它编译出的库让反编译后的代码难以理解,就好比被一层难以看穿的纱所遮蔽。这是因为NDK生成的.so文件采用本地机器语言,而非Java字节码。这一特点在一定程度上提高了破解的难度。

NDK的不足之处同样明显。它必须为各种硬件结构编译本地库,这就像背负着沉重的负担前行。它不仅错过了在崩溃时提供适当反馈的机会,还使得代码结构变得更加复杂。这无疑增加了开发过程中的难度,需要我们付出更多的努力。

读者们,请思考一个问题:在使用安卓应用的过程中,您是否曾为个人信息的安全感到忧虑?期待大家的积极留言、点赞并转发这篇文章。