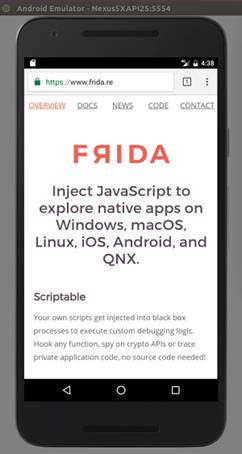

Frida是一款功能强大的软件,具备向现有或正在运行中的二进制文件注入代码的能力,使其能够完成原本无法实现的任务。这一特性非常引人注目。不过,很多人对于如何使用它感到困惑。今天,我将为大家详细解说。

Adb与Frida的准备工作

首先,需用adb功能在设备上启动shell。举例来说,在安卓设备上,这一过程通常在电脑上完成,需先将设备通过USB线连接至电脑,然后打开命令行窗口执行相应操作。同时,还需将设备切换至root模式,这一步至关重要,它为后续操作奠定了基础。紧接着,启动frida,这相当于为整个操作赋予了生命力。

在另一台终端的正常操作系统shell中,我们需要确认frida是否在运行。这可以通过输入特定命令来实现,比如使用“frida-ps-U”这样的指令。这样做主要是为了查明frida的运行状况,以保证接下来的操作能够顺利进行。

Frida版本的匹配问题

操作时务必留意执行文件的版本差异。比如撰写本文时,我采用的是frida-9.1.16-arm.xz版本。务必确保该版本与您使用的Frida版本一致。若版本不对应,可能会导致诸多问题,如动态二进制插桩等操作无法准确执行。这好比钥匙不对,锁便打不开。实践中,许多人因未留意此点,导致代码注入失败或功能无法实现。

使用工具快速运行

我们可以运用一些便捷的工具迅速执行Frida相关任务。例如,可以通过命令行界面进行操作,这是最直观的方法。再如使用“frida-trace”这类工具,它擅长追踪底层函数,例如记录libc.so中的’open’函数调用等。这些工具使得操作更为高效精确,降低了人为失误的风险。

在一些软件分析场合,若需了解某函数运行时的调用细节,frida-trace工具便能派上用场,大大缩短了查找与定位所需的时间,显著提升了操作便捷性。

Hook进程的操作

借助Frida,我们可以轻松地挂钩并修改任意进程。比如,在查看进程列表后,可以针对特定感兴趣的进程进行操作。以生成的open.js为例,它位于/libc.so/open.js目录下。Frida功能强大,能让我们访问open函数的参数,这对于深入研究和修改进程内部运作极为便利。

在实际应用开发或安全检测过程中,这一功能显得尤为关键。若需了解程序在调用open函数时具体传入了哪些参数,Frida可以提供明确的信息。这样的功能有助于识别程序中可能存在的安全漏洞或优化空间。

生成进程相关操作

在启动Frida注入某个进程前,你可以先运行它。同时,通过使用-f选项,Frida可以自动创建所需进程。正如说明中所示,依据命令行界面的提示,你可以在两秒内输入%,促使应用启动主线程。或者,你也可以选择使用–no-pause选项,这样无论怎样都不会打断应用的启动过程,并将创建进程的任务交给Frida处理。

在开发测试的实际环境中,这些功能使我们能够轻松进行多样化的进程操作。例如,能迅速搭建一个特定的进程环境,适用于对程序功能进行短暂测试或压力测试等。

JavaAPI部分的注意点

JavaAPI这部分同样需要关注。虽然从技术角度看,它只是访问Java对象的一种方式,但在此我们直接称其为“JavaAPI”。若你打算用Frida进行一些特殊操作,比如hook更底层的C代码,就像之前提到的使用frida-trace那样,这部分知识也很有帮助。这提示我们,在使用Frida实现更复杂功能时,需将不同层次的知识融合,以提升操作效果。

在使用过程中,大家是否遇到过看似一切顺利,却无法成功hook的困扰?不妨在评论区分享一下您的经历,同时也欢迎点赞和转发这篇文章。