近期分析勒索软件样本时发现,其运行时解密功能使得追踪变得更为困难。下面将对其加密方式和攻击流程进行深入分析。

显著特点解密

勒索软件在运行过程中会进行解密,这一特点十分明显。研究人员通过分析近期收集的样本,得出了这样的结论。这种加密方式使得我们难以准确掌握其运行状态。它并非像常规软件那样预先加密内容,而是在运行时才执行解密,这对追踪和防御构成了重大挑战。攻击者正是利用这一特性来规避安全软件的检测,使得防护工作变得更加复杂。

新版本代码分析

直接研究新版本的代码,可以把握其发展脉络。新版本与旧版本结构差异显著,组件功能也更加细致。这便于安全人员追踪勒索软件的演变趋势,预测其未来可能的变化形式,从而提前制定防御策略。通过对比新旧版本,可以窥见软件开发者的目标和技术的进步方向。

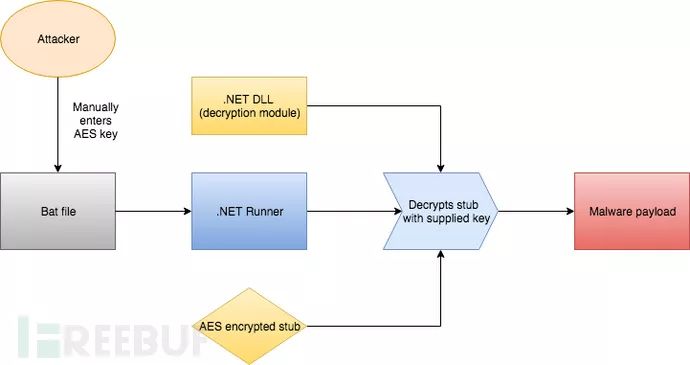

Batch文件作用

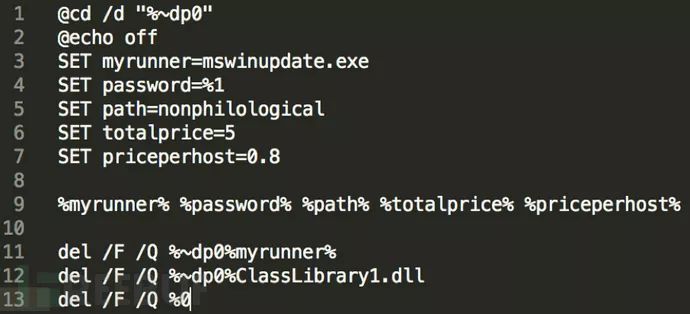

批处理文件储存了勒索软件的配置数据,这是攻击者必须亲自操作的一步。在感染了的主机里,攻击者需在命令行中输入密码来运行bat文件,这个密码会在攻击过程中传递,直到完成解密。在旧版本中,bat文件并未参与攻击流程,攻击者直接使用.NET组件,而新版本则加入了这一步骤,从而提升了攻击的隐蔽性。

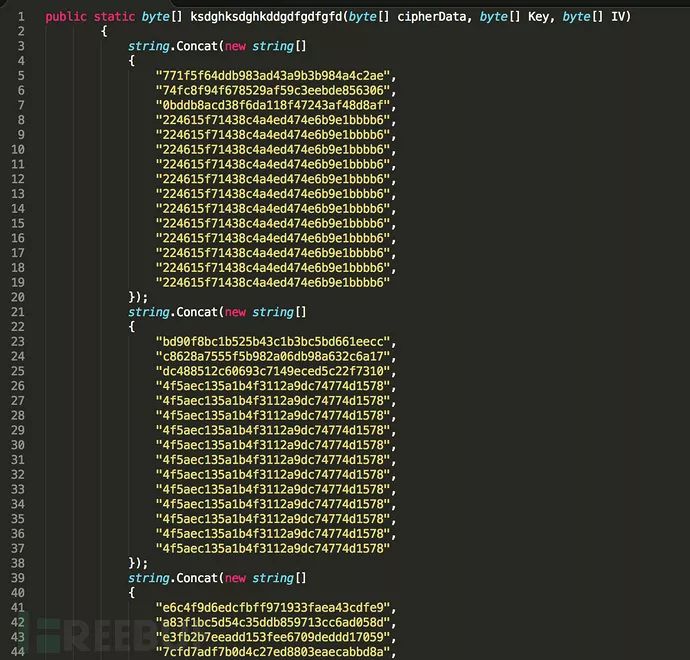

文件加载器揭秘

该工具名为(暂命名),它实质上是一个文件加载器,属于.NET执行文件,主要功能是解锁勒索软件。在命令行参数中,”SET “行用于提取密码信息,这也揭示了主分析之所以困难的原因。密码输入过程无需文件介入,而且攻击者在攻击结束后会删除文件和日志,这使得手动重现攻击场景变得相当困难。它在攻击流程中扮演着核心角色,能够将加密的恶意代码转换成可执行的形式。

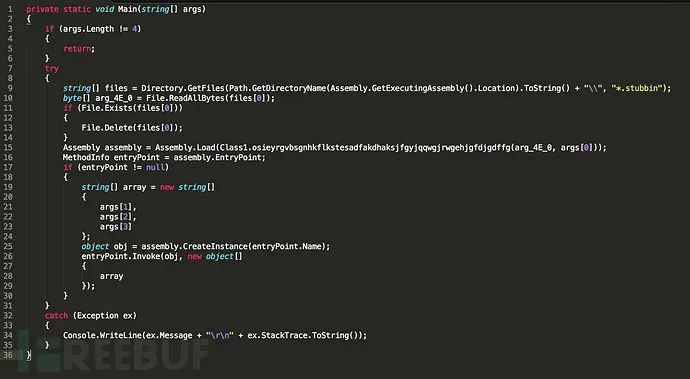

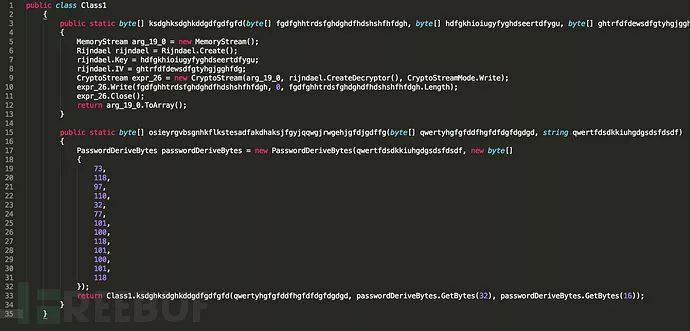

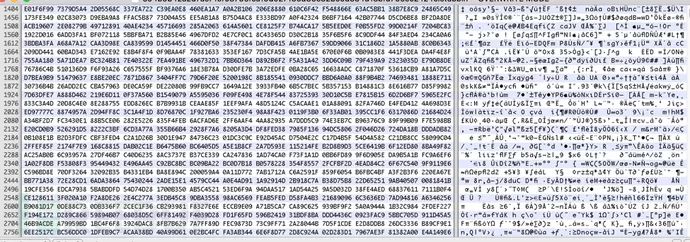

解密器和启动器

这部分涉及勒索软件的解密器和启动器,文件未经过混淆处理,操作相对简单。它会在目录中寻找带有.后缀的文件,这些文件是攻击者存放在目标设备上的加密勒索软件。读取字节数据后,它会删除原始文件。文件采用了AES加密方式,没有密码就无法进行分析。其功能可以动态执行解密stub文件等操作,是连接攻击者和恶意软件的关键部分。

恶意软件情况

加密的恶意程序,其分析主要围绕密码进行,密码是实施勒索软件攻击的核心。没有密码,该软件无法运行。这款勒索软件旨在进行定向的网络攻击。开发者选择了特定的攻击目标,与那些广泛散布的勒索软件不同,它更具危害性和针对性。

大家对于如何对付那些有明确攻击目标的勒索软件,看法不一。不妨留言谈谈你的看法,同时,别忘了点赞来表示支持!