本期推荐的是一个轻量级 Java 权限认证框架——Sa-Token。

Sa-Token 是一个轻量级 Java 权限认证框架,主要解决:登录认证、权限认证、Session会话、单点登录、OAuth2.0、微服务网关鉴权 等一系列权限相关问题。

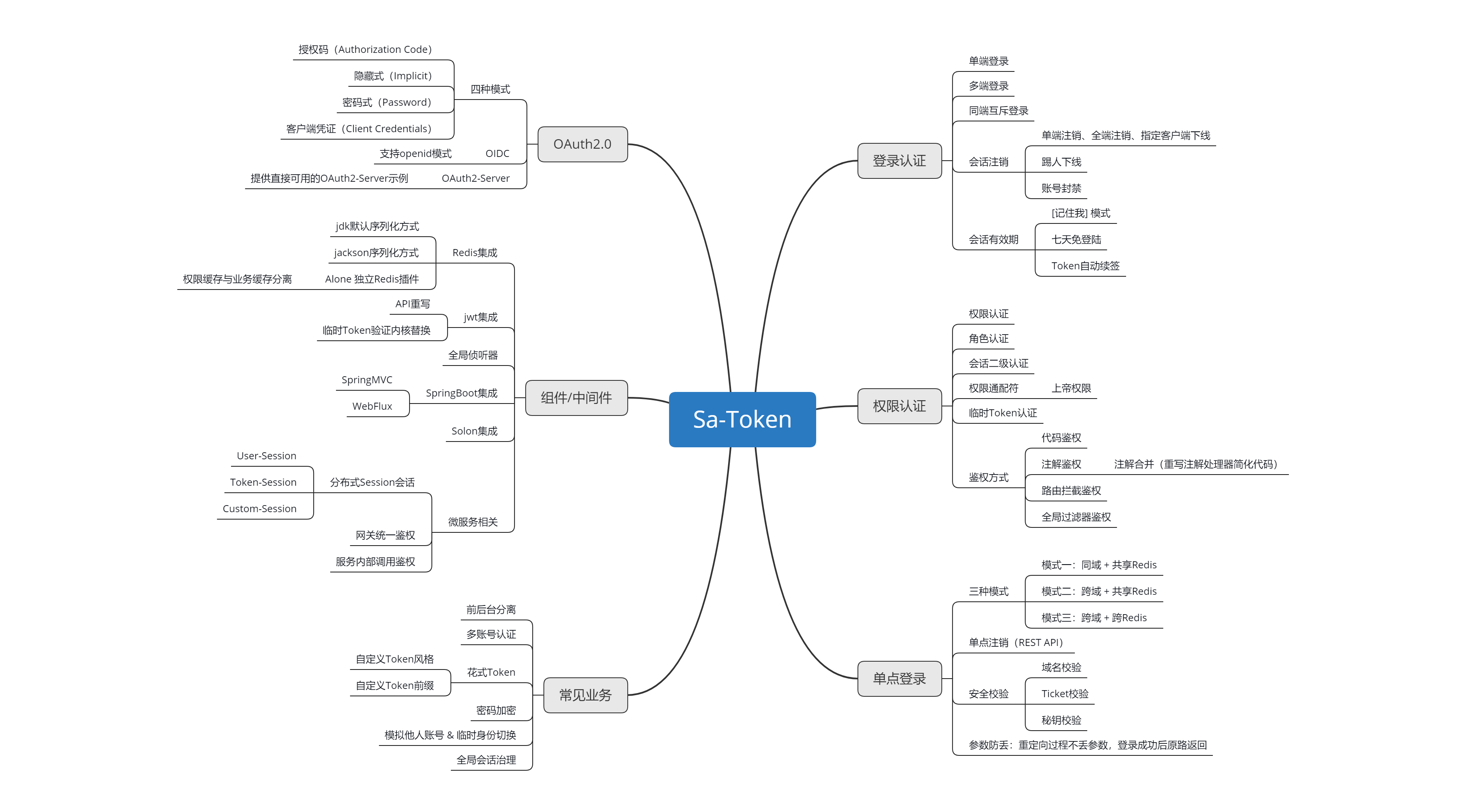

Sa-Token功能一览:

- 登录认证 —— 单端登录、多端登录、同端互斥登录、七天内免登录

- 权限认证 —— 权限认证、角色认证、会话二级认证

- Session会话 —— 全端共享Session、单端独享Session、自定义Session

- 踢人下线 —— 根据账号id踢人下线、根据Token值踢人下线

- 账号封禁 —— 指定天数封禁、永久封禁、设定解封时间

- 持久层扩展 —— 可集成Redis、Memcached等专业缓存中间件,重启数据不丢失

- 分布式会话 —— 提供jwt集成、共享数据中心两种分布式会话方案

- 微服务网关鉴权 —— 适配Gateway、ShenYu、Zuul等常见网关的路由拦截认证

- 单点登录 —— 内置三种单点登录模式:无论是否跨域、是否共享Redis,都可以搞定

- OAuth2.0认证 —— 基于RFC-6749标准编写,OAuth2.0标准流程的授权认证,支持openid模式

- 二级认证 —— 在已登录的基础上再次认证,保证安全性

- Basic认证 —— 一行代码接入 Http Basic 认证

- 独立Redis —— 将权限缓存与业务缓存分离

- 临时Token验证 —— 解决短时间的Token授权问题

- 模拟他人账号 —— 实时操作任意用户状态数据

- 临时身份切换 —— 将会话身份临时切换为其它账号

- 前后台分离 —— APP、小程序等不支持Cookie的终端

- 同端互斥登录 —— 像QQ一样手机电脑同时在线,但是两个手机上互斥登录

- 多账号认证体系 —— 比如一个商城项目的user表和admin表分开鉴权

- 花式token生成 —— 内置六种Token风格,还可:自定义Token生成策略、自定义Token前缀

- 注解式鉴权 —— 优雅的将鉴权与业务代码分离

- 路由拦截式鉴权 —— 根据路由拦截鉴权,可适配restful模式

- 自动续签 —— 提供两种Token过期策略,灵活搭配使用,还可自动续签

- 会话治理 —— 提供方便灵活的会话查询接口

- 记住我模式 —— 适配[记住我]模式,重启浏览器免验证

- 密码加密 —— 提供密码加密模块,可快速MD5、SHA1、SHA256、AES、RSA加密

- 全局侦听器 —— 在用户登陆、注销、被踢下线等关键性操作时进行一些AOP操作

- 开箱即用 —— 提供SpringMVC、WebFlux等常见web框架starter集成包,真正的开箱即用

Sa-Token功能结构:

引入依赖(四选一):

- SpringMVC环境

Maven依赖

<dependency><groupId>cn.dev33</groupId><artifactId>sa-token-spring-boot-starter</artifactId><version>1.27.0</version></dependency>Gradle依赖

implementation 'cn.dev33:sa-token-spring-boot-starter:1.27.0'- WebFlux环境(Reactor)

Maven依赖

<dependency> <groupId>cn.dev33</groupId> <artifactId>sa-token-reactor-spring-boot-starter</artifactId> <version>1.27.0</version></dependency>Gradle依赖

implementation 'cn.dev33:sa-token-reactor-spring-boot-starter:1.27.0'- Servlet容器环境

Maven依赖

<dependency> <groupId>cn.dev33</groupId> <artifactId>sa-token-servlet</artifactId> <version>1.27.0</version></dependency>Gradle依赖

implementation 'cn.dev33:sa-token-servlet:1.27.0'- 其他

Maven依赖

<dependency> <groupId>cn.dev33</groupId> <artifactId>sa-token-core</artifactId> <version>1.27.0</version></dependency>Gradle依赖

implementation 'cn.dev33:sa-token-core:1.27.0'示例:

Sa-Token 的 API 设计非常简单,以登录认证为例,你只需要:

// 在登录时写入当前会话的账号idStpUtil.login(10001);// 然后在需要校验登录处调用以下方法:// 如果当前会话未登录,这句代码会抛出 `NotLoginException` 异常StpUtil.checkLogin();至此,我们已经借助 Sa-Token 完成登录认证!

权限认证示例(只有具备 user:add 权限的会话才可以进入请求)

@SaCheckPermission("user:add")@RequestMapping("/user/insert")public String insert(SysUser user) {// ... return "用户增加";}将某个账号踢下线(待到对方再次访问系统时会抛出NotLoginException异常)

// 将账号id为 10001 的会话踢下线 StpUtil.kickout(10001);在 Sa-Token 中,绝大多数功能都可以 一行代码 完成:

StpUtil.login(10001); // 标记当前会话登录的账号idStpUtil.getLoginId(); // 获取当前会话登录的账号idStpUtil.isLogin(); // 获取当前会话是否已经登录, 返回true或falseStpUtil.logout(); // 当前会话注销登录StpUtil.kickout(10001); // 将账号为10001的会话踢下线StpUtil.hasRole("super-admin"); // 查询当前账号是否含有指定角色标识, 返回true或falseStpUtil.hasPermission("user:add"); // 查询当前账号是否含有指定权限, 返回true或falseStpUtil.getSession(); // 获取当前账号id的SessionStpUtil.getSessionByLoginId(10001); // 获取账号id为10001的SessionStpUtil.getTokenValueByLoginId(10001); // 获取账号id为10001的token令牌值StpUtil.login(10001, "PC"); // 指定设备标识登录,常用于“同端互斥登录”StpUtil.kickout(10001, "PC"); // 指定账号指定设备标识踢下线 (不同端不受影响)StpUtil.openSafe(120); // 在当前会话开启二级认证,有效期为120秒 StpUtil.checkSafe(); // 校验当前会话是否处于二级认证有效期内,校验失败会抛出异常 StpUtil.switchTo(10044); // 将当前会话身份临时切换为其它账号谁在使用Sa-Token:

更多内容大家可自行前往阅读。

如需项目推荐、获取资源请私信作者